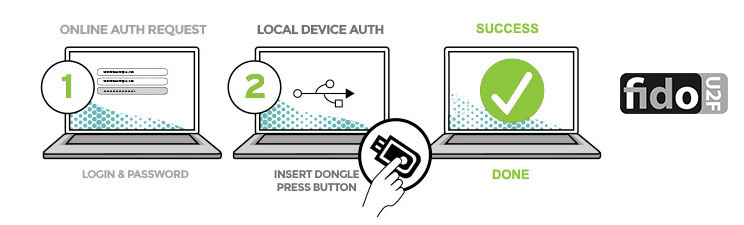

פייסבוק מחזקת את האבטחה בסביבת הפיתוח בלי להפריע לחווית המשתמש עם Yubikey

פייסבוק חיפשה פתרון להגנה על הגישה לסביבת הפיתוח עבור אלפי המפתחים שלה. פתרון ה- 2FA של Yubikey ענה על הדרישות שלה בזכות: עבודה מהירה: פתרון שאינו מאט את עבודת המפתחים המבצעים אלפי כניסות ביום לסביבת הפיתוח ידידותיות למשתמש: אם האבטחה תאט את המפתחים, הם פשוט ימצאו דרך לעקוף אותה יכולת להתרחב לכל המערכות והעובדים בחברה עצירה של תנועה רוחבית […]

כל עובדי גוגל מוגנים מהשתלטות עוינת באמצעות Yubikey

אחרי שחוותה מתקפות סייבר מסוכנות החליטו בגוגל לחזק את ההגנה על חשבונות העובדים מפני השתלטות עוינת באמצעות 2FA. במחקר ארוך נבחנו כל אפשרויות שונות ובסוך נבחרו מפתחות האימות של Yubikey, בזכות: ידידותיות למשתמש: כניסה לשירותים באמצעות לחיצה על כפתור מגבירה תפוקה של עובדים ירידה דרמטית בפניות לתמיכה: מספר הפניות לסיוע עם כניסה לשירותים הצטמצמו ב- […]

המשתמשים קבעו: Mawlarebytes הזוכה במדליית הזהב להגנת קצה ארגונית של SoftwareReviews

Malwarebytes, המובילה בפתרונות מתקדמים להגנה ותיקון של נקודות קצה, הכריזה כי מוצרי הגנת נקודות הקצה שלה זכו בציון הכולל הגבוה ביותר בדוח השנתי של SoftwareReviews להגנת נקודות קצה. הנתונים בדוח נאספו ממשתמשים אמיתיים של המוצרים. SoftwareReviews, היא חטיבה של Info-Tech Research Group, המפיקה את התובנות המדויקות והאותנטיות ביותר לצורך ביצוע של הערכה ורכישה של תוכנה […]

האקרים חושפים את המטרה המועדפת עליהם

ממצאים * פרשנות * המלצות להגנה סקר שנערך על ידי Thycotic בקרב האקרים ומקצועני אבטחת מידע בכנס BlackHat מגלה: המטרה החמה ביותר כיום בארגונים היא Privileged Accounts מהם Privileged Accounts? אלה חשבונות המשמשים לביצוע של פעולות תחזוקה או כאלה המאפשרים לתהליכים לתקשר בין עצמם. הם מטרות נחשקות מכיוון שבאמצעותם להאקרים קל לבצע הרחבה של הרשאות ולהתקדם […]

האור בקצה המנהרה: 5 מסקנות מסקירת שוק ה-NTA (אנליטיקה של תעבורת רשת) של גרטנר

מאת: ברייס היין, סמנכ"ל שיווק, ExtraHop לעסקים מודרניים יש בעיה. המורכבות של ה- IT יצרה פער עצום של שקיפות בתוך הארגון. פער שמנהלי ה- IT הם אלה שצריכים להבין איך לסגור אותו. הם יודעים שחלפו הימים של אסטרטגיה המשלבת הגנה היקפית והגנה על הליבה בלבד – אנו חיים בעולם בו ארגונים הם חסרי גבולות ברורים […]

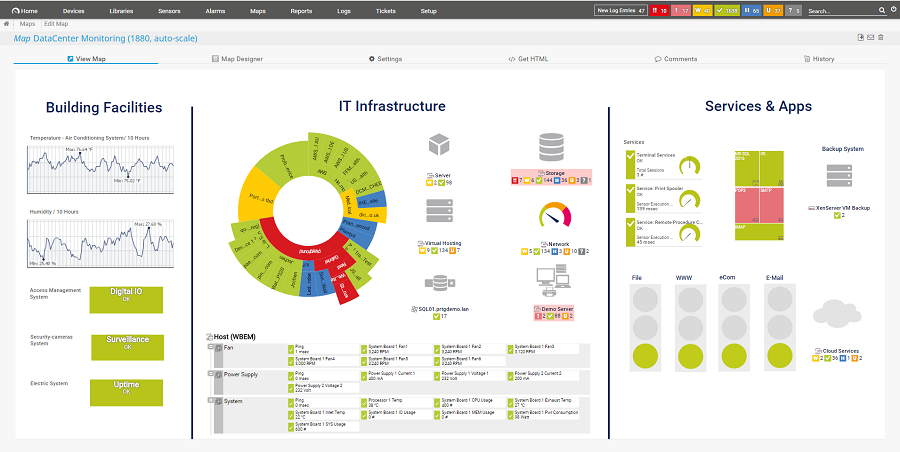

PRTG מספקת ניטור מקיף ומלא של VMware

ניטור מלא ומקיף ל- VMware PRTG מנטר כל פרט בסביבה הוירטואלית שלך PRTG מגיע מוגדר מראש לניטור של כל המרכיבים ב- VMware PRTG צמח כשותף טכנולוגי של VMware לאורך שנים PRTG מנטר עומסי CPU, שימוש בזיכרון, מהירות דיסק וביצועים נוספים של הסביבה הוירטואלית קבל גרסת ניסיון קבל הצעת מחיר כיצד פועל ניטור VMware? ניטור VMware […]

לנטר את ה- ERP עם PRTG

פעילות חלקה של תהליכים עסקיים היא גורם מפתח להצלחה של כל ארגון, וה- ERP היא המערכת המרכזית שדואגת לכך. אבל, מה קורה כאשר אפליקציות ה- ERP אינן פועלות כראוי, או בתרחיש הגרוע ביותר, מפסיקות לפעול כלל? ניטור היא דרך נהדרת כדי למנוע תרחיש שכזה, ולעצור אותו לפני לפני שמאוחר מידי. הניטור של מערכת ה- ERP […]

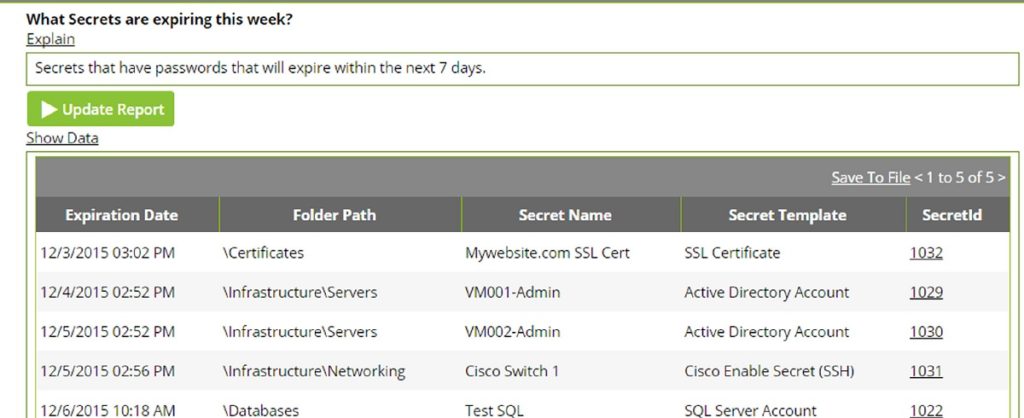

Yubico ו- Thycotic הכריזו על שיתוף פעולה כדי לספק שליטה מלאה על הגישה לנתונים רגישים

ארגונים רבים מחזיקים במידע רגיש שדליפה שלו עלולה להביא לפגיעה קשה עד אנושה בארגון, כולל IP, נתונים אישיים של לקוחות, ומידע רגיש של ספקים. למרות זאת, 85% מהארגונים לא מצליחים להפעיל יכולות PAM (ניהול הרשאות גישה) בסיסיות. כך עולה מדוח "מצב ניהול הגישה לשנת 2019" של Thycotic. ארגונים נאבקים להטמיע גם את תהליכי האבטחה הבסיסיים […]

ספקי שירותי IT: אלה 4 החוקים כדי להפוך לנינג'ה בעולם ה- IT

עם Ninja RMM תוכל לספק את שירות הדור הבא, שהמתחרים שלך לא מסוגלים לספק. קרא על דרך הפעולה של הנינג'ה בעולם ה- IT היה אחד עם הסביבה שלך נטר באופן רציף את המערכות של הלקוחות שלך עם Ninja RMM תנטר באופן רציף את המערכות של הלקוחות שלך, ותוכל לקבל התראה ברגע שמתרחש אירוע, ולהגיב בהתאם. הגב בתנועות מהירות […]

5 דוחות מובילים לניהול הרשאות גישה ש- CISO לא יכולים בלעדיהם

הרשאות גישה רחבות מידי הן מסיכוני האבטחה הגדולים ביותר על הארגון שלך האקרים כיום ממוקדים בהרשאות הגישה שלך מסיבה טובה. ברגע שהם משיגים גישה אליהם, הם יכולים להתקדם מעבר לפירצה הבסיסית, להרחיב את אפשרויות הגישה שלהם ולנוע לרוחב הרשת שלך אל עבר מידע חסוי שיהפוך לכלי נשק עבורם. באמצעות חטיפה של הרשאות גישה של משתמש […]