Yubikey – מאחורי הפריצה יש סיסמא שדלפה

האקרים לא צריכים לפרוץ בכוח. הם נכנסים בדלת הראשית. 90% מכל החדירות לארגונים מתחילות בסיסמא שנגנבה במתקפת פישינג. האם הארגון שלך ערוך ומאובטח כדי להתמודד עם האיום? פשיעת הסייבר הגיעה לשיאים חדשים 300% הגידול בפשיעת הסייבר מאז מגיפת הקורונה 53% אחוז החברות באירופה והמזרח התיכון שנפלו קורבן למתקפת סייבר 9 מכל 10 מתקפות סייבר מתחילות […]

וובינר: מעבר לתמיכה: היכרות מעמיקה עם סביבת העבודה הרחבה של TeamViewer

הרבה יותר מפתרון תמיכה היכרות מעמיקה עם סביבת העבודה הרחבה של TeamViewer אין מנהל IT שלא מכיר את יכולות הליבה של TeamViewer שמאפשרות לספק תמיכה מכל מקום, לכל מכשיר, בכל זמן. אבל ל- TeamViewer יש מגוון רחב של יכולות שהופכת אותו למערך ניהול IT שלם. הוובינר של מולטיפוינט מספק סקירה רחבה של יכולות TeamViewer שמעניקה […]

וובינר: מעבר לתמיכה: היכרות מעמיקה עם סביבת העבודה הרחבה של TeamViewer

הרבה יותר מפתרון תמיכה וובינר: היכרות מעמיקה עם סביבת העבודה הרחבה של TeamViewer אין מנהל IT שלא מכיר את יכולות הליבה של TeamViewer שמאפשרות לספק תמיכה מכל מקום, לכל מכשיר, בכל זמן. אבל ל- TeamViewer יש מגוון רחב של יכולות שהופכת אותו למערך ניהול IT שלם. הוובינר של מולטיפוינט מספק סקירה רחבה של יכולות TeamViewer […]

בכירים בארגונים מהווים גורם איום גדול יותר– כך עולה מסקר עבודה מרחוק שביצעה OneLogin

סקר גלובלי לגבי עבודה מרחוק מזהה התנהגות אבטחת מידע ירודה בקרב בכירים בארגונים. OneLogin, מובילה עולמית בניהול זיהוי וגישה (IAM), פרסמה תוצאות מחקר שביצעה לגבי עבודה מרחוק. המחקר מציף התנהגות אבטחת מידע מסוכנת מצד בכירים בכל הנוגע לסיסמאות ואבטחת מכשירים. הסקר מצא כי: מנהלים בכירים, בהשוואה לשותפיהם לעבודה הזוטרים יותר, הם בעלי סבירות גבוהה פי […]

FireMon – Agile Network Security Policy Platform

בעולם של היום אבטחת המידע צריכה להיות מהירה לייעוץ חינם >> Agile NSPM הפלטפורמה היחידה המהירה בעולם לאבטחת רשת התשובה לדרישות הארגון לאבטחה, מהירות ויעילות כדי לתת מענה להתקדמות מואצת של הענן ושינויים דיגיטליים מה זה Agile NSPM ? /Network Security Policy Management/ Agile NSPM היא הדרך החדשה לאבטח את הרשת שלך, להסתגל לשינויים והפקת […]

מולטיפוינט משיקה שירות השמה ומיקור חוץ המתמחה באנשי סייבר

מימיו הראשונים, עולם אבטחת הסייבר התבסס טכנולוגיה – כאשר התוקפים מנסים להערים על טכנולוגיות שפיתחו המגנים. עם זאת, בשנים האחרונות אנו צופים בצמיחת החשיבות של "האדם שבסייבר". ככל שהתקפות על ארגונים מתרחבות והופכות למורכבות יותר, כך החשיבות של הגורם האנושי גדלה. גם כאשר ארגונים מפעילים מערכות לאוטומציה של הגנה, וישנן טכנולוגיות AI המסוגלות "להבין" אירועי […]

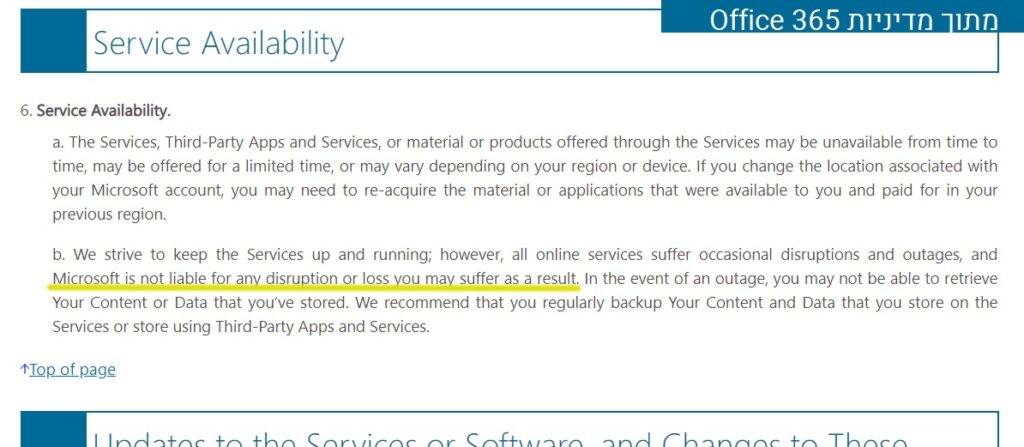

11 סיבות למה אתה צריך לגבות את Office 365

אין ספק שמיקרוסופט אופיס 365 הפך לאחד מעמודי התווך של עבודה בארגונים. ככזה הוא גם גרם להעברת מידע רגיש של ארגונים אל הענן. בסוף 2019, מיקרוסופט דיווחה על 200 מיליון משתמשים פעילים ברחבי העולם, ומאז המספר רק התרחב. הבעיה היא שארגונים רבים לא עוצרים לשאול את עצמם: "עד כמה הנתונים שלי מוגנים?", כאשר רובם חושבים […]

פירמת עורכי הדין CMS אפשרה ל- 8,000 עובדים ברחבי העולם לעבוד באופן רציף ובביטחון מהבית באמצעות OneLogin

פירמת עורכי הדין CMS, שנוסדה ב- 1999, פועלת ברחבי העולם ומספקת שירות למגוון רחב של תעשיות. היא מדורגת בין 10 הפירמות הגדולות בעולם, כשהיא מחזיקה בפעילות ביותר מ- 40 מדינות עם 70 משרדים, בהם פועלים יותר מ- 4,500 עורכי דין. כאשר וירוס הקורונה דרש מכולם לעבור לעבוד מהבית, ארגון ה- IT של החברה נדרש להבטיח […]

מה זה Packet Loss Test? ואיך מבצעים בחינת אובדן חבילות באמצעות PRTG

Packet Loss מתרחש ברשתות כאשר חבילות (Packets) של נתונים הולכות לאיבוד במהלך שידור או כאשר חבילות מגיעות ליעד שלהן באיחור. קרא עוד על ניטור ומדידה של Packet Loss

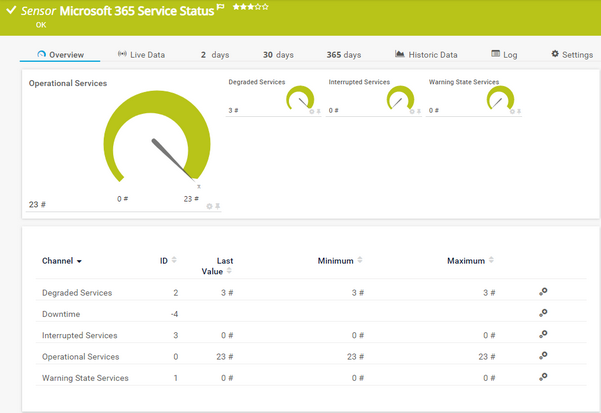

ניטור Office 365 עם חיישנים של PRTG

החיישנים החדשים של PRTG לניטור Microsoft 365 (בעבר Office 365) מספקים לך מבט ישיר למצב שירותי הענן הנפוצים