5 דוחות מובילים לניהול הרשאות גישה ש- CISO לא יכולים בלעדיהם

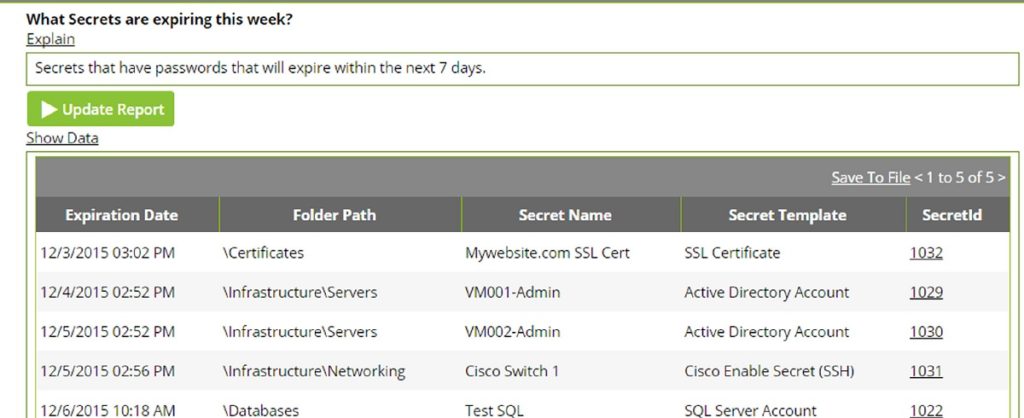

הרשאות גישה רחבות מידי הן מסיכוני האבטחה הגדולים ביותר על הארגון שלך האקרים כיום ממוקדים בהרשאות הגישה שלך מסיבה טובה. ברגע שהם משיגים גישה אליהם, הם יכולים להתקדם מעבר לפירצה הבסיסית, להרחיב את אפשרויות הגישה שלהם ולנוע לרוחב הרשת שלך אל עבר מידע חסוי שיהפוך לכלי נשק עבורם. באמצעות חטיפה של הרשאות גישה של משתמש […]

כך ALTARO עזרה לי לחסוך 86% בנפח האחסון

בשנים האחרונות, תעשיית תוכנות הגיבוי עברה תהליך של התחדשות. אפליקציות גיבוי הפכו לעשירות במאפיינים יותר מאי פעם. מרגש לראות את כל החדשנות הזו מגיעה לשוק. בסקירה של ALTARO 7.6 באתר TechGenix זוכה הפתרון לשבחים רבים על היכולות המתקדמות שלה, ובמיוחד על יכולות הדה דופליקציה והממשק. התקנה בסקירה מצוין כי ההתקנה נעשה ללא שום מאמץ: "על […]

Druva זוכה בתואר הצטיינות מ- Frost & Sullivan עבור פלטפורמת הענן המאוחדת שלה להגנת וניהול נתונים

הפלטפורמה של Druva מספקת שקיפות ושליטה מלאות על נתונים, ומאפשרת גישה מאובטחת מכל מקום, בכל זמן בהתבסס על ניתוח עדכני של שוק הגנת וניהול הנתונים בענן, Frost & Sullivan זיהתה את Druva כמובילת השוק האמריקאי בזכות פלטפורמת ניהול נתוני הענן כשירות שלה – עם ביצועים גבוהים ואג'יליות. מעבר להיצע של גיבוי נתונים, Druva הרחיבה את […]

7 סיבות בזכותן ארגונים בוחרים להסתמך על MalwareBytes

העיקרון על פי קו הגנתי תמיד יפרץ ידוע לכל מי שהיה בצבא ולמד על ההגנה הישראלית ברמת הגולן, לחובבי היסטוריה שיודעים מה היה סופם של קו מז'ינו הצרפתי וקו בר לב הישראלי, וגם לכל אוהד כדורגל. ביצור בקו מז'ינו. היה אמור להגן על הצרפתים. ברגע שנפל, כל צרפת נפלה. להגנה חזקה נדרש עומק בשנים האחרונות […]

5 צעדים שיחסמו 85% מהאיומים! על פי ה- CIS

ה- CIS פרסם עקרונות להנחת בסיס לאבטחת המידע בארגון. אנחנו יודעים שאתם עמוסים, ומסמכים טכניים יכולים להיות ארוכים ומייגעים. אז גם הפעם קיצרנו את הדוח של ה- CIS, וגם צירפנו מידע על הפתרון של Ivanti שיעשה לכם את החיים קלים יותר. [porto_content_box border_top_color="#96c322" bg_top_color="#eef3e0" bg_bottom_color="#eef3e0"] מהו ה- CIS ומהם עקרונות האבטחה שלו? ארגון ה- CIS, ה- Center for […]

3 איומים וכיצד להגן המכשירים שלך

מהי מתקפת CSRF, כיצד מצב Bridge יכול להציל את הארגון, ואיך להגן על מכשירים חכמים שאינם כל כך חכמים? מתחילים מלקרוא את המאמר של GFI, נרשמים לוובינר, ובסוף מורידים את תוכנות אבטחת המידע לניסיון. מהמכשיר הקטן ביותר ועד לשרתי ענק, כל פיסת טכנולוגיה מחוברת לאינטרנט וחשופה בפני איומים וסיכונים מהרשת. כתוצאה מכך, חברות IT זיהו […]

המלצות "מערך הסייבר הלאומי" לאבטחת מידע בעסקים קטנים – בקצרה ועם הפתרונות המתאימים

"מערך הסייבר הלאומי" פרסם דוח עם 10 המלצות לאבטחת מידע לעסקים קטנים. הדוח, מטבעו, מנוע מלפרסם המלצות לגבי פתרונות ספציפיים, אז החלטנו להרים את הכפפה: קיצרנו את נוסח ההמלצות והוספנו את כל הפתרונות הנכונים של MultiPoint. רוב המשאבים של הגנת הסייבר הלאומית ממוקדים בארגונים הגדולים – אלה שמתמודדים עם האיומים המשמעותיים ביותר. בסך הכל זה […]

מתקפת Man-in-the-Middle – הדרך של העבריינים אל המידע הרגיש שלך

פעם האזנות סתר היו הדבר ממנו חששו עורכי דין, מנכ"לים, מנהלי כספים, פסיכולוגים וכל מי שעסק במידע רגיש. אבל כיום, כל גורם שמעוניין להגיע למידע הרגיש הזה, כבר לא צריך להסתנן למשרד, להתחבר למערכת מקומית, או אפילו בכלל באותה מדינה. כל מה שהוא צריך זה לנצל חוסר תשומת לב של משתמשים, כאשר הם מתחברים לרשת […]

F-secure זוכה בציון מושלם ביותר בבדיקות "העולם האמיתי" של MRG Effitas

רק 3 ספקיות אבטחת מידע נוספות הצליחו לזהות ולנקות את כל הקוד הזדוני שהופעל במבחן חברת מחקר אבטחת המידע העצמאית, MRG Effitas, העניקה להגנה של F-Secure את הדירוג הגבוה ביותר. דירוג שזכו לו רק 3 מוצרים מתחרים נוספים. "קבלת התואר הזה, לאחר המבחנים הקפדניים ביותר שאנו מכירים בתעשיית אבטחת המידע, מהווה חותמת של איכות", אמר […]

לאתר, לזהות ולנהל מידע אישי תחת תקנות GDPR

מאת: דבורה ליטל ג'ון שינדר, GFI תקנות ה- GDPR מחליפות את הוראות הגנת הנתונים של האיחוד האירופאי, והן תקפות לכל ארגון האוסף או מעבד נתונים אישיים של כל אזרח האיחוד האירופאי (גם אם לארגון אין נוכחות באיחוד האירופאי). הרגולציה תיכנס לתוקפה ב- 25 במאי, 2018, וחברות נמצאות במירוץ כדי לעמוד בה. ה- GDPR מציב דרישות […]