המטרה החמה ביותר כיום בארגונים היא

Privileged Accounts

אלה חשבונות המשמשים לביצוע של פעולות תחזוקה או כאלה המאפשרים לתהליכים לתקשר בין עצמם. הם מטרות נחשקות מכיוון שבאמצעותם להאקרים קל לבצע הרחבה של הרשאות ולהתקדם באופן רוחבי בארגון אל חשבונות נוספים.

חשבונות שירות (Service Accounts) משמשים בדרך כלל במערכות הפעלה כדי להפעיל אפליקציות או להריץ תוכנות, או במסגרת חשבונות מערכת (חשבונות בעלות הרשאות רחבות וללא סיסמאות) או עבור משתמש מסוים, והם נוצרים בדרך כלל במהלך התקנה של תוכנה או באופן ידני.

במערכות יוניקס ולינקוס, הם בדרך כלל מוכרים כ- init או inetd והם גם מסוגלים להפעיל תוכנות. את חשבונות השירות קשה לנהל ולאבטח כראוי, בייחוד כאשר הם פעילים לרוחב מספר חשבונות או שירותים, תהליכים ואפליקציות נוספים. חשבונות אלה דורשים זמן רב כדי לנהל אותם כראוי, והם פגיעים מאוד לטעויות אנוש כאשר הם מנוהלים בצורה ידנית.

יותר מ- 53% ממקצועני ה- IT אומרים שהם לא מחליפים סיסמאות לחשבונות שירות יותר מפעם בחודש.

ניהול סיסמאות של של חשבונות שירות מהווה אתגר:

אדמינים לא יכולים להחליף סיסמא של חשבון שירות בביטחון אם הם לא יודעים למה הוא משמש בדיוק, ובמצב כזה הם מסתכנים בהשבתה של אפליקציה אחרת. כתוצאה מכך, לעיתים קרובות, כאשר מותקנת תוכנה נשמרת סיסמאת ברירת המחדל של חשבון השירות שקבע הספק (ואותה ניתן למצוא באינטרנט בקלות) או שהיא נשמרת אצל האינטגרטור שהתקין את התוכנה.

על פי האקרים, 36% ארגונים נוטים להחליף סיסמאות לחשבונות שירות פעם בחודש, והמשמעות היא שיש להם כחודש כדי למנף הרשאות ולבצע תנועה רוחבית ברחבי הרשת כדי להימנע מגילוי. מקצועני ה- IT חושבים מעט אחרת: ש- 53% מהארגונים מחליפים סיסמאות פעם בחודש – ועדיין הנתון נמוך ביחס לסיכון.

על פי ההאקרים 16% מהארגונים מעולם לא מחליפים סיסמאות, והנתון הזה נתמך על ידי נתון דומה המגיע ממקצועני אבטחת המידע (18%). האחרונים גם מציינים ש- 18% יחליפו סיסמאו רק לאחר אירוע אבטחת מידע.

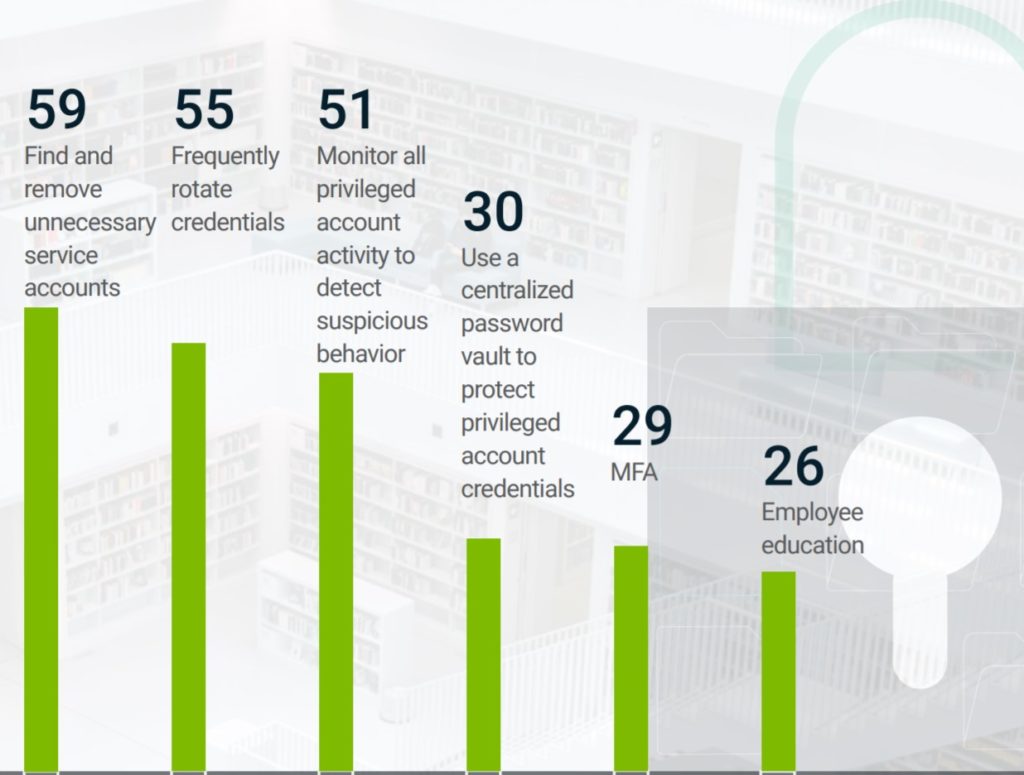

גם האקרים וגם מקצועני אבטחת מידע מסכימים: הדרך הטובה ביותר להגן על חשבונות שירות היא לאתר ולהסיר את אלה המיותרים.

הסרה של חשבונות שירות מיותרים היא אחד מהצעדים היעילים ביותר כדי להקטין את הסיכון הטמון בהם. מסתבר שזהו גם אחד האזורים המוזנחים ביותר בניהול מחזור החיים של חשבונות שירות. רוב הארגונים מתמקדים בהמשכיות עסקית, כשהם קובעים סיסמא קבועה או משתמשים בסיסמת ברירת המחדל, מתוך חשש שמשהו יפסיק לעבוד. החלפה קבועה של סיסמאות מקשה על תוקפים והופכת את הניסיון להשיג גישה קבועה ליקרה יותר.

ההגדרה והסיווג של חשבונות שירות בכל ארגון היא שונה, כך שאתה צריך למפות אילו אפליקציות חשובות מתבססות על נתונים, מערכות וגישה. גישה אחת היא לעשות שימוש חוזר בתוכנית התאוששות מאסון שבדרך כלל כוללת סיווג שכזה כדי להחליט אילו מערכות לאחזר קודם.

השתמש בתוכנה לניהול חשבונות מורשים (PAM) כדי לזהות את חשבונות השירות שלך, והטמע גילוי מתמשך כדי להבטיח כי כל החשבונות מוגנים. הדבר מסייע להבטיח שקיפות רציפה ומלאה של חשבונות השירות כדי להילחם באיומי סייבר.

מכיוון שחשבונות שירות מריצים תהליכים חיוניים, חשבונות אלה מתרבים במהירות ויוצרים תלות רחבה יותר משאפשר לעקוב אחריהן. הבא את חשבונות השירות שלך למצב של אחד על אחד, במסגרתו חשבון שירות אחד מריץ שירות אחד, ובצע סקירה והסרה של חשבונות על בסיס קבוע.

פתרון ה- PAM שלך צריך להיות מסוגל לנטר, לתעד, ולהתריע על פעילות של חשבונות שירות. הדבר יסייע לאכוף התנהגות נכונה ולמנוע טעויות מצד עובדים ומשתמשי IT אחרים, מכיוון שהם יודעים שהפעילות שלהם מנוטרת.

רוב מקצועני אבטחת המידע (36%) וההאקרים (22%) חושבים שאף אחד מהספקים הגדולים אינו מצטיין בהגנה על סביבות ה- IT מפני איומים. נראה שלהאקרים יש דעה מעט טובה יותר על AWS אשר זוכה ל- 26%, לאחר מכן גוגל (22%) ומיקרוסופט אזור (20%). מקצועני אבטחת מידע דירגו את AWS עם 30%, לפני מיקרוסופט (18%) וגוגל (15%).

מולטיפוינט גרופ, היא המפיצה של פתרונות הגנת סייבר מובילים לאנטרפרייז, לעסקים קטנים ובינוניים, ול- MSP וספקי שירותים.

תשלום מאובטח באמצעות: