מיליוני אנשים עברו לעבוד, ללמוד ולתקשר מרחוק בגלל COVID-19. כתוצאה מכך חלה עליה דרמטית במספר נקודות הקצה המפעילות Zoom ואפליקציות אחרות לשיתוף פעולה ועבודה מרחוק, כגון אאוטלוק, Teams, Webex, Slack, אופיס 365 ועוד. מאחר ונקודות הקצה האלה משמשות כדי לגשת לנכסים ונתונים רגישים של הארגון, יותר ויותר מתקפות סייבר ממוקדות בניצול חולשות ופרצות בכלי העבודה האלה.

פירצת יום האפס שנחשפה לאחרונה ביישום הקצה של Zoom, הציבה מספר עצום של נקודות קצה בסיכון. Zoom הגיבה במהירות רבה באמצעות הפצת עדכון לסביבות חלונות ו- Mac OS. אמנם Zoom היא כלי העבודה המדובר ביותר בחודשים האחרונים, מאז פרוץ הקורונה, אבל פגיעויות שכאלה עלולות להופיע גם באפליקציות שיתוף ועבודה אחרות, והן עלולות להעמיד נכסים ארגוניים בסיכון גדול.

פירצה של הזרקת UNC Path: פגיעות UNC path injection הופיעה במספר תוכנות כגון Zoom, אאוקלוק ואחרות. תוקף מרוחק יכול לנצל את הפירצה באמצעות שליחת קישור זדוני שיאפשר לתוקפים לגנוב הרשאות של משתמשים הלוחצים עליו. כאשר מתבצעת שליחה של קישור UNC, מערכת חלונות תנסה להתחבר לאתר המרחוק באמצעות פרוטוקול שיתוף הקבצים SMB. מערכת חלונות, על פי ברירת המחדל, תשלח את שם המשתמש ואת סיסמא ה- NTLM תחת hash, אותה ניתן לחשוף באמצעות כלים חינמיים כגון Hashcat.

פגיעות אסקלציה של הרשאות (Privilege Escalation): החולשה קיימת בקוד טרום-התקנה שנארז יחד עם תוכנת הקצה של Zoom. הקוד יכול לעשות שימוש בלתי מורשה ב- API של AuthorizationExecuteWithPrivileges, כדי לנצל הרשאות.

פירצת הזרקת קוד: הדבר מאפשר לתוקף להקליט פגישות Zoom או לגשת למיקרופון ומצלמה על פי דרישה, באמצעות מעקף של מאפיין אבטחה.

Qualys מציעה את שירות הגנת נקודות הקצה , המבוסס על יישום סוכן הענן של Qualys. השירות מספק תמונה כוללת בזמן אמת, לגבי נקודות קצה הכוללות Zoom ואפליקציות עבודה אחרות – הוא מזהה פגיעויות, מנהל את היגיינת אבטחת המידע, ומפעיל עדכונים במהירות וללא עלות.

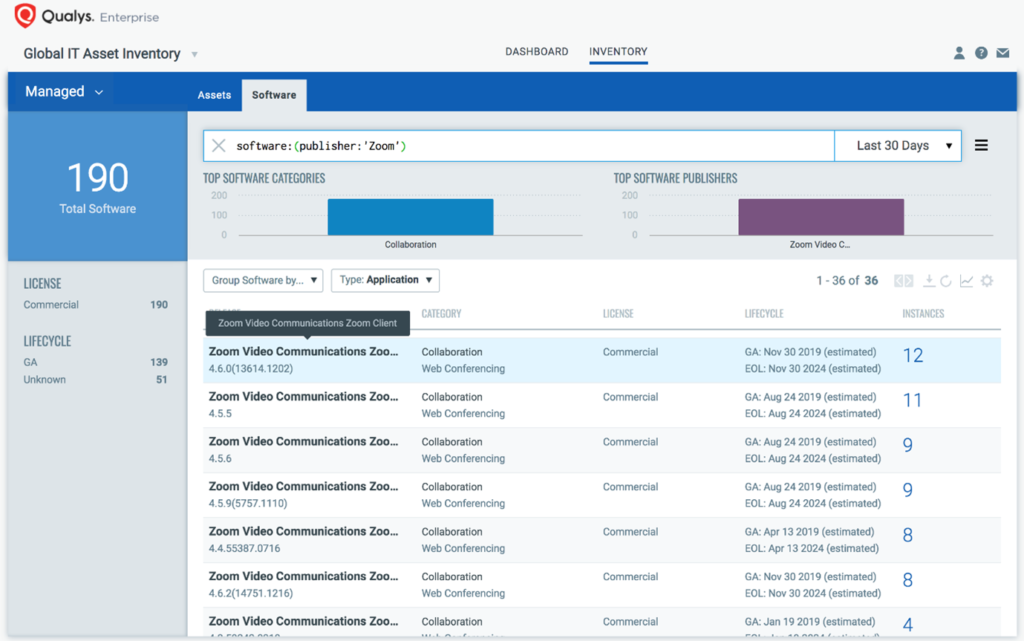

באמצעות שאילתה פשוטה המוצגת להלן, ניתן לגלות ולעקוב אחר מכשירים בהם מותקנת אפליקצית Zoom. המידע משולב עם מטה-דאטה כגון משתמשים, מעבדים, פורטים, מיקום גיאוגרפי ועוד. מעבר לכך, אתה יכול גם לבצע קיבוץ אוטומטי של נקודות קצה קיימות שיש עליהן Zoom. בתיוג של קבוצות מכשירים, ניתן להשתמש לצורך שאילתה, דיווח וניהול דרך פלטפורמת הענן של Qualys.

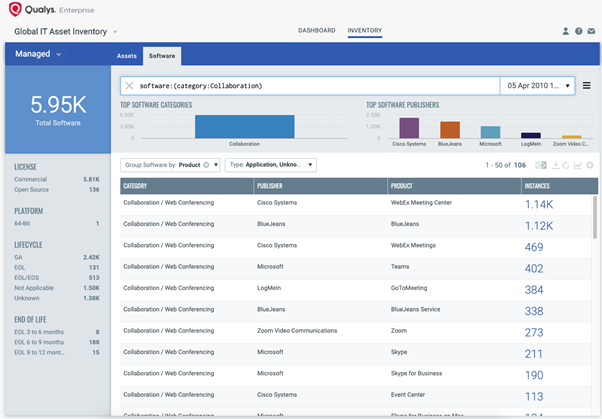

בנוסף, ניתן גם לגלות ולעקוב אחר מכשירים מרוחקים המפעילים כלי שיתוף ועבודה אחרים המותקנים עליהם, כגון אאוטלוק, Slack, Webex, Teams, Bluejeans ועוד.

ברגע שהמכשירים האלה זוהו, ניתן לקבץ אותם יחדיו באמצעות "תיוג דינאמי" לדוגמא כ" Collboration Tools"

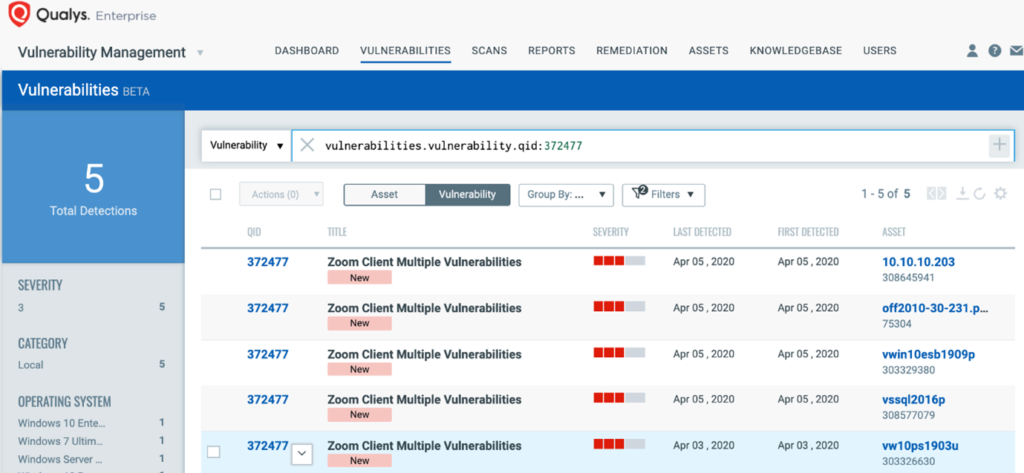

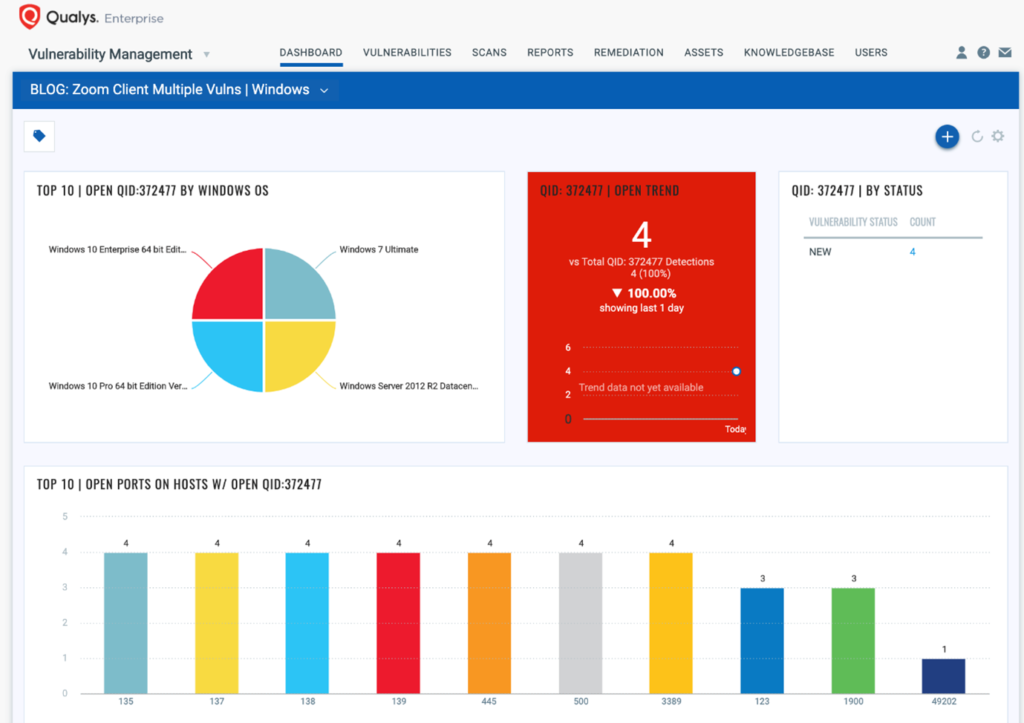

אתה יכול לראות את כל המכשירים המרוחקים שיש להם את התיוג CollaborationTools ואשר מסומנים כבעלי פגיעויות ב- Zoom, באמצעות שאילתה פשוטה:

vulnerabilities.vulnerability.qid: 372477

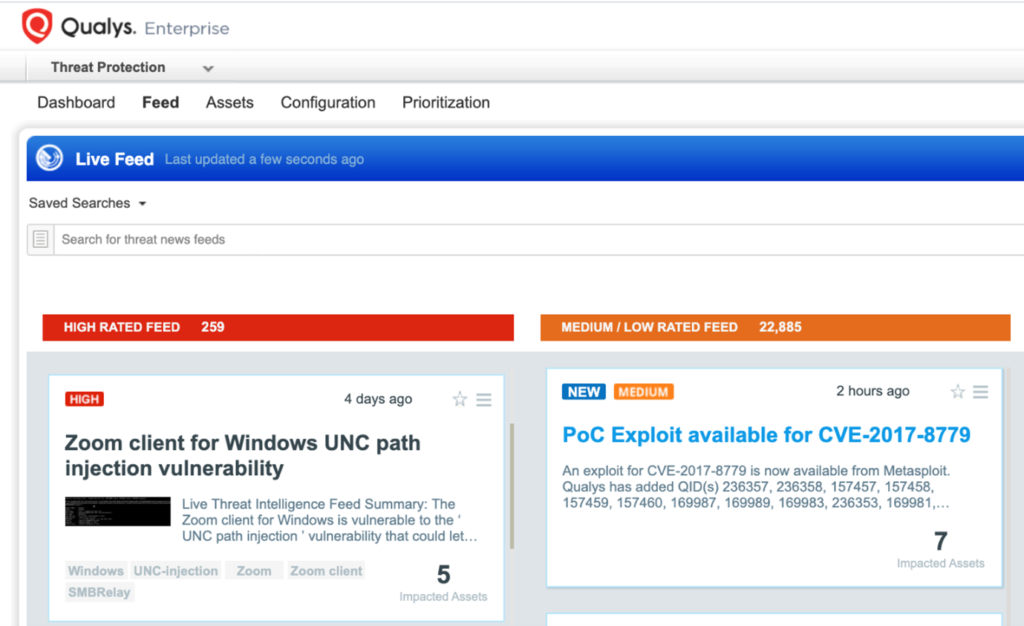

לקוחות שיש להם את Qualys Threat Protection יכולים לזהות את האיומים האלה מבעוד מועד דרך עדכוני live feed על מנת לתעדף את הטיפול באיומים. במסגרת הפיד אתה יכול לראות את כל האיומים בעלי סיכון בינוני וגבוה, ואילו מכשירים ברשת מושפעים מהם.

פשוט לחץ על impacted assets כדי לצפות בכל המכשירים המושפעים מהפירצה ב- Zoom.

היכולת לקבל מבט מלא על כל הפגיעויות באפליקציות עבודה ושיתופיות לרוחב נקודות הקצה המרוחקות, היא חיונית לצורך תיעדוף של מאמצי העדכון, וכדי להבטיח כי המשתמשים וה- IT בכללותו נשמרים בטוחים. ניתן גם להוסיף ללוחות הבקרה שלך, לוח בקרה שהוגדר מראש לפגיעויות Zoom:

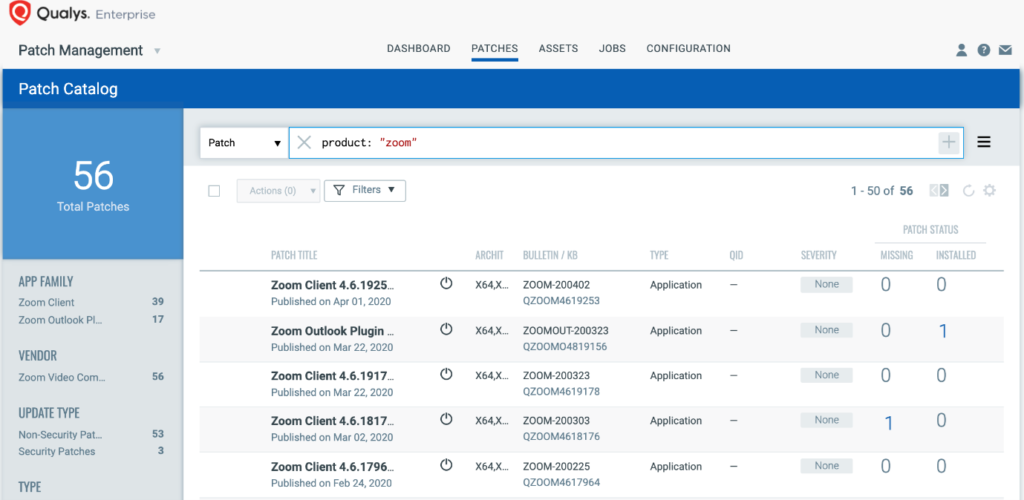

שירות הגנת נקודות הקצה של Qualys, באמצעות Qualys Patch Management, מאפשר לך:

המערכת מעודדת את המשתמשים להפעיל את העדכונים בהקדם האפשרי

חשוב לחזק ולנהל את נקודות הקצה המרוחקות כדי לשמור על היגיינה של אבטחת מידע. באופן זה ניתן למזער את הסיכון שפרצות חדשות המופיעות בכלי השיתוף והעבודה מרחוק לא ייוותרו חשופים כדי להיות מנוצלים על ידי תוקפים.

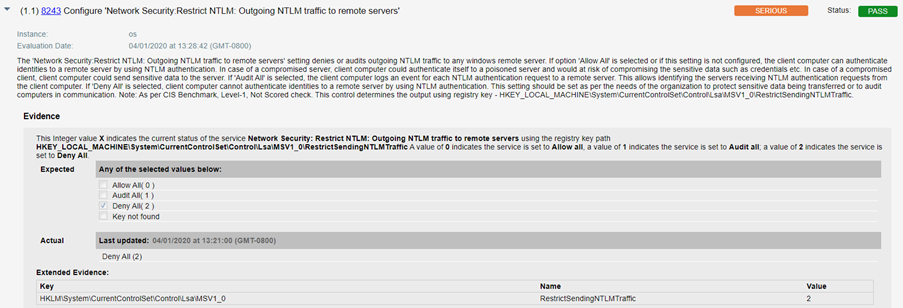

בקרת הגדרות האבטחה המשולבת ב- Remote Endpoint Protection (זמינה גם במערכת Qualys Policy Compliance) מאפשרת לנטר את הבקרות וכלי האבטחה הקיימים בחלונות ו- Mac OS. בכך ניתן להקטין את הסיכון שנובע מפגיעויות ב- Zoom ואפליקציות אחרות, ולהגן טוב יותר מפני פגיעויות עתידיות.

לביצוע בחירה של כל נקודות הקצה בהן מותקן ZOOM:

Qualys configuration ID – 8243 “Configure ‘Network Security:Restrict NTLM: Outgoing NTLM traffic to remote servers'”

קבלת תמונת מצב מלאה של כל ההגדרות בכלי העבודה מרחוק, לרוחב נקודות הקצה המרוחקות, מאפשרת לך לתעדף את מאמצי העדכונים שלך, ולהבטיח כי המשתמשים וה- IT נותרים מוגנים.

אבטחה נקודות הקצה המרוחקות שלך מפני פגיעויות בכלי שיתוף ועבודה מרוחק, כגון Zoom, תסייע לך למזער את ההפרעה לעסקים ואת הפגיעה בעבודה השוטפת, וגם למזער את החשיפה לדליפות וגניבת נתונים. באופן זה אתה מבטיח כי אתה מקבל את המירב מכלי השיתופיות במהלך מסע העבודה מרחוק בוא אנו נמצאים

מולטיפוינט גרופ, היא המפיצה של פתרונות הגנת סייבר מובילים לאנטרפרייז, לעסקים קטנים ובינוניים, ול- MSP וספקי שירותים.

תשלום מאובטח באמצעות: