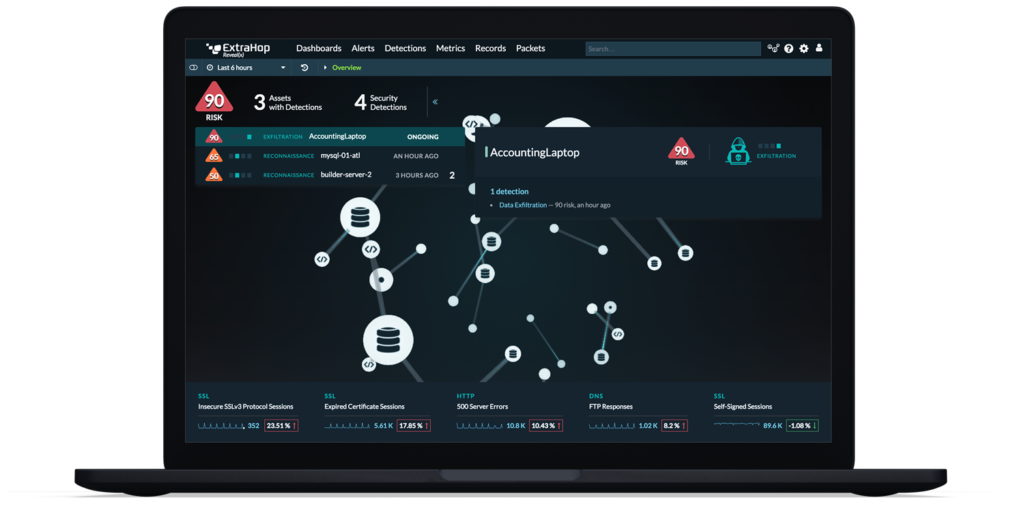

פוסט זה מלווה את התרחישים המוצגים במערכת הדמו האינטראקטיבי של ExtraHop, המציב אותך בשליטה על מוצר הזיהוי והתגובה (NDR) העוצמתי בעולם.

בדמו ניתן ללמוד כיצד ExtraHop Reveal(x) מזהה איומים לאורך כל שרשרת ההתקפה, החל מתקשורת למערכת הפיקוד והשליטה, דרך איסוף המודיעין, ועד לניצול הפרצות.

פוסט זה מתמקד בזיהוי פעילות ניצול פרצות בעומק הרשת הארגונית

לאחר שתוקף משלים בהצלחה את פעילות סיורי המודיעין שלו כדי לזהות פגיעויות, הוא ערוך ומוכן לעבור לניצול הפרצות בנכסים. אם הוא עדיין לא נלכד במהלך השיטוט ברשת, חיוני לזהות את הפעילות בשלב זה של ההתקפה, לפני שהוא מגיע למערכות הרגישות בליבת הארגון.

Reveal(x) מסוגל לזהות איומים שכאלה במהירות וביעילות, בזכות יכולות לימוד מכונה הנעזרות במאות מודלים לניתוח הפעילות בכל ישות המחוברת לרשת, כולל כל סוג של התנהגות ואינטראקציה.

בדמו של Reveal(x) אתה יכול לראות כיצד מתבצע זיהוי בזמן אמת של מספר התנהגויות המצביעות על ניסיונות פריצה, כולל DCSync ו- Brute Force.

DCSync ו- Brute Force הן טכניקות הרשומות תחת קטגוריית TTP של סביבת MITRE ATT&CK. טכניקות אלה יכולות לשמש כדי להשיג גישה לאוצר שהתוקפים רוצים להשיג: Active Directory.

טכניקת DCSync משוייכת ל- Mimikatz, תוכנת קוד פתוח שנועדה כדי לאסוף הרשאות של משתמשים בסביבת חלונות. היא מחקה את ההתנהגות של domain controller כדי לגנוב סיסמאות באמצעות רפליקציה של דומיין.

Reveal(x) מזהה את DCSync באמצעות שימוש בלימוד מכונה נרחב המשווה את ההתקפה להתנהגויות מוכרות ול"סממני פריצה" (IOC) עבור התקפה מסוימת.

כדי להשיג גישה, ואז לנצל את השירותים, המכשירים או חשבונות המשתמש ברשת, התוקף יכול לנחש הרשאות קיימות בטכניקת brute force. Reveal(x) מזהה מספר חריג של נסיונות כניסה כושלים למערכת כדי לזהות סוג זה של התקפה.

על אף שניתן לזהות בקלות התקפות Brute force המגיעות מבחוץ באמצעות כלים היושבים בקצה הרשת, הכלים האלו עיוורים לניסיונות המתרחשים בתוך הרשת – אחרי שעקפו את ההגנה ההיקפית או כאשר מדובר בפריצה פנימית.

באמצעות ניטור רציף וניתוח תעבורת הרשת בתוך ההגנה ההיקפית, Reveal(x) סותם את החורים האלה ומזהה איומים פנימיים בזמן אמת.

ברגע ש- Reveal(x) מזהה איומים, האנליסטים מקבלים כרטיס זיהוי עם מידע מקיף, שישמש אותם לצורך ציד האיום, כך שגם אנליסט מתחיל יכול לפעול כ- Tier 3.

כרטיסי זיהוי כוללים פרטים על האירוע המתגלגל, כוללי נתוני רקע וקישור לנתונים ממאגרי אבטחת מידע, וכן גרפיקה לגבי הדרך בה האיום פועל. המידע גם כולל מדדי סיכון, כגון סבירות, מורכבות והשפעה עסקית. כמובן שגם מפורטות דרכי פעולה אפשריות.

באמצעות יכולות של פיענוח הצפנה בזמן אמת, Reveal(x) מספק גם את הפירוט הנדרש לצורך פורנזיקה ומחקר של התקפות המשתמשות בתעבורת הצפנה SSL/TLS 1.3.